Les cyberattaques se multiplient considérablement à l’encontre des entreprises comme des particuliers. Mieux vaut avoir toutes les cartes en main pour se protéger ! On vous propose un point rapide sur les risques et les solutions.

On parle de cyberattaque pour désigner toute atteinte malveillante d’un système informatique, destinée à le voler, le modifier ou le détruire.

Si l’origine des cyberattaques est toujours difficile à identifier, beaucoup d’experts estiment qu’une majorité des bandes organisées opèrent depuis la Russie, la Chine et le Brésil. Les cyberattaques peuvent venir de groupes étatiques mais le plus souvent, elles proviennent de groupes mafieux cherchant avant tout à générer du profit.

En 2020, l’ONU observait une cyberattaque toutes les 39 secondes. Tout utilisateur des technologies et réseaux numériques est une cible potentielle. Si les grandes entreprises sont très exposées, ce sont souvent les PME et les particuliers les plus vulnérables !

Il est désormais essentiel de prendre conscience des risques et d’adopter des pratiques de prévention.

Les cyberattaques les plus courantes

Une cyberattaque s’opère bien souvent par l’ouverture d’un message (mail, MMS, chat) ou d’une pièce jointe, ou encore par un clic sur un lien frauduleux. Ces techniques commencent à être relativement connues. Les cybercriminels utilisent aussi beaucoup la manipulation : ils vous incitent à faire quelque chose qui compromet votre sécurité ou celle de l’entreprise pour laquelle vous travaillez.

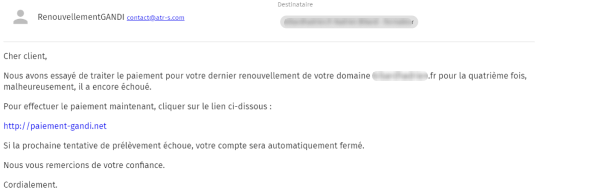

Le phishing, ou hameçonnage, est l’une des méthodes les plus courantes. Vous recevez un mail, en apparence légitime, qui tente de vous persuader de télécharger un fichier ou de visiter un site Internet. Ces derniers vont s’avérer infectés ou malveillants. Pour vous convaincre, les pirates informatiques peuvent vous envoyer une alerte concernant la présence d’un prétendu virus, une notification qui viendrait de votre banque ou encore le soi-disant message d’un ami.

Les conséquences potentielles d’une cyberattaque

La prise de contrôle par un botnet

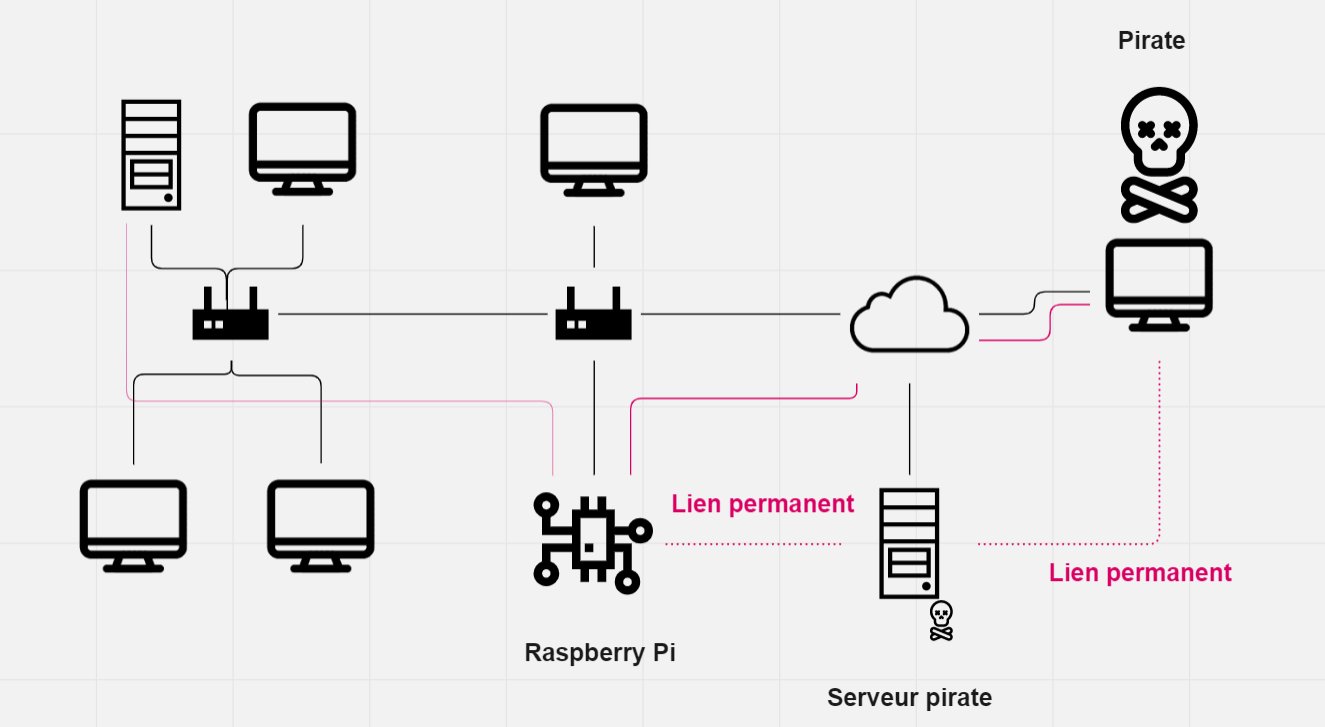

Un botnet est un programme conçu pour réaliser des opérations spécifiques de façon automatisée. On peut l’utiliser tout à fait légalement, mais aussi à des fins peu louables. Une fois infiltré dans un ordinateur, un botnet peut faire en sorte que la machine exécute des commandes spécifiques sans que l’utilisateur ne les autorise et n’en soit informé.

Contraction des termes « robot » et « network » (réseau), le botnet permet aux cyberattaquants d’infecter plusieurs ordinateurs en même temps. Ce type d’attaque peut servir à voler des données sensibles, espionner des activités, lancer des attaques de déni de services (rendre un serveur inaccessible) ou miner de la cryptomonnaie.

En 2016, les sites de Netflix, Spotify ou encore eBay ont été rendus inaccessibles suite à l’installation de botnets sur de simples caméras de surveillance. Comme l’explique l’article de Numerama, le pirate informatique à l’origine de l’attaque a installé des robots sur des centaines de milliers de caméras et de boîtiers d’enregistrement connectés à Internet. Le jour J, il n’a eu qu’à coordonner ses robots. La cible était le réseau de Dyn, un prestataire technique commun à plusieurs services en ligne comme Netflix ou encore Twitter.

Le blocage d’un système informatique par ransomware ou rançongiciel

Le ransomware ou rançongiciel infecte votre ordinateur, puis rend inaccessibles des données telles que des documents personnels ou des photos. Ensuite, le cyberattaquant demande une rançon pour les restituer.

Une des techniques pour soutirer la rançon est de prétendre appartenir à un organisme légitime chargé de faire appliquer la loi et de suggérer que vous vous êtes fait prendre pour avoir mal agi.

Dans tous les cas, les données sont supprimées et les systèmes bloqués si vous refusez de payer.

Aux États Unis, la cyberattaque de l’entreprise Colonial Pipeline a ainsi causé une pénurie d’essence et de gasoil sur la côte est.

En France, l’ANSSI, l’Agence Nationale pour la Sécurité des Systèmes Informatiques, constatait pas moins de 203 attaques au rançongiciel en 2021, contre 192 en 2020.

Le leak ou fuite de données

Comme son nom l’indique, une fuite de données est la divulgation d’informations, souvent à caractère privé. Le récent piratage de l’Assurance Maladie en est un triste exemple : plus de 500 000 assurés ont vu leurs données récupérées par des pirates informatiques.

Généralement, ces données seront utilisées pour des attaques ultérieures : phishing, vol d’identité, extorsion d’argent…

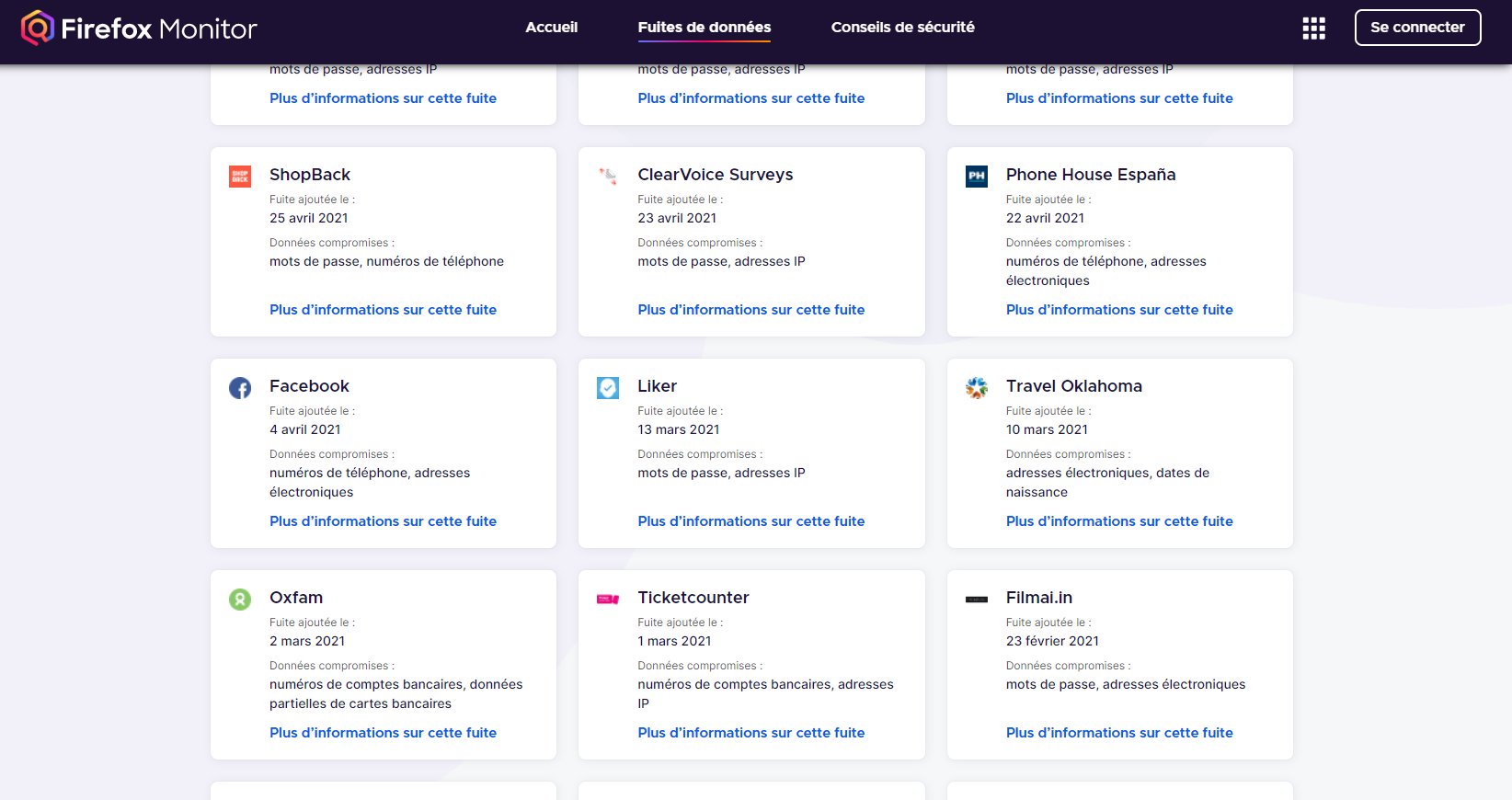

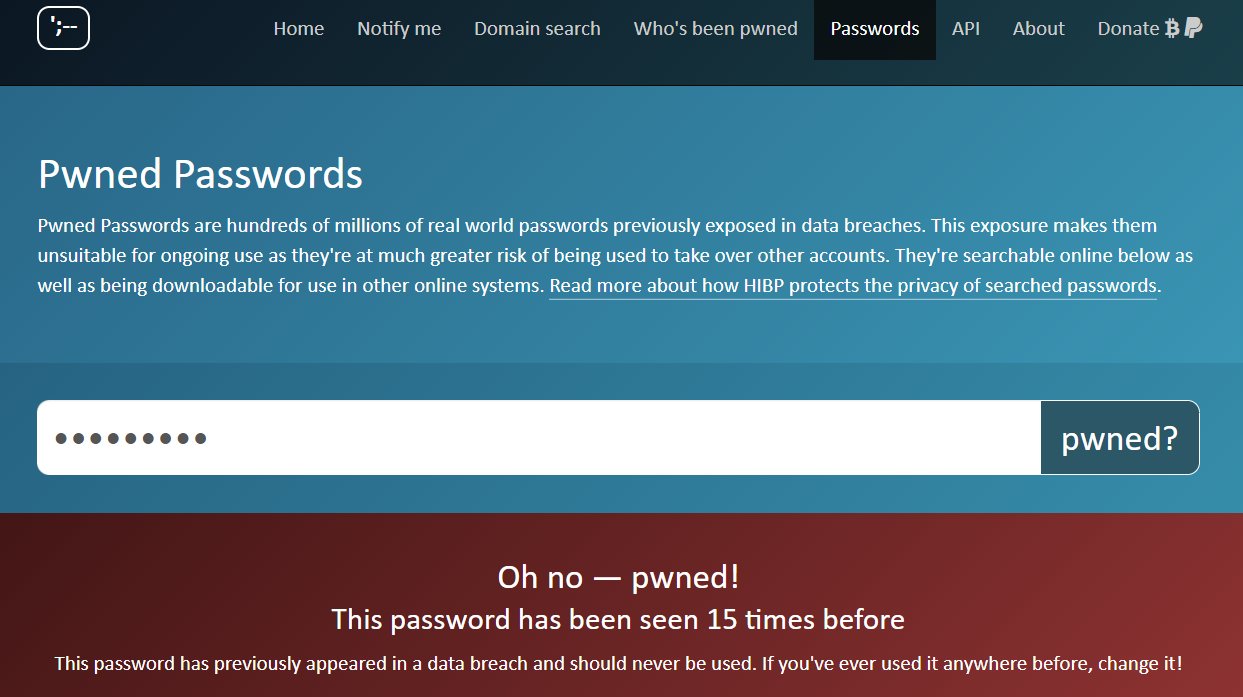

Pour savoir si vos données ont fuité, le site Firefox Monitor vous permet de recevoir une alerte dès que votre adresse e-mail est repérée dans un listing rendu public.

Pour les entreprises, la protection des données représente un enjeu majeur. Un leak peut compromettre des secrets professionnels ou des données personnelles de clients. Dans ce dernier cas, cela peut être une infraction au RGPD, le Règlement Général sur la Protection des Données. En cas de plainte, l’entreprise devra verser des dommages et intérêts en réparation du préjudice subi et payer une amende allant jusqu’à 4% de son chiffre d’affaires annuel.

La solution ? Un peu d’organisation et beaucoup de prudence…

Du côté des entreprises, il faut envisager de faire un audit pour identifier les vulnérabilités du système informatique. Il est aussi primordial de sensibiliser les équipes à ces problématiques.

Il s’agit de mettre en place une politique de cybersécurité. C’est-à-dire des dispositifs techniques (exemple : badges pour accéder au serveur) ou organisationnels (qui a accès à quoi, qui prévenir en cas d’attaque…) pour limiter au maximum les risques.

Pour les particuliers, il faudra là aussi évaluer les risques. On est évidemment plus exposé aux attaques si on travaille dans un secteur stratégique (défense, télécom, énergie…). Même si on ne se sent pas directement concerné, nos proches peuvent l’être, ce qui fait de nous une cible potentielle pour un pirate qui chercherait à les atteindre.

De la même manière, n’oublions pas nos familles et nos proches moins avertis. Ceux-ci peuvent être victimes de tentatives d’escroqueries. En se faisant soi-même pirater, on les expose à leur tour à une attaque.

Pour ces raisons, mieux vaut apprendre quelques règles d’hygiène numérique (mots de passe forts, logiciels à jour…) et rester prudents dans nos usages des outils numériques.